طريقة الانتقال من بروتوكول HTTP الى HTTPS/SSL

كل ما تريد معرفته حول HTTPS وميزاتها, ولماذا يجب علينا الانتقال من HTTP الى HTTPS وطريقة الانتقال.

بعد ان اعلنت جوجل على مدونتها الرسمية الخاصة بادوات مشرفي المواقع انها اصبحت تُفضل الصفحات التي تبدء بـhttps, وجدت أنه أصبح من الضروري الانتقال من http الى https وهذا ماعملت عليه في جميع مواقعي, ووجدت الكثير من الاسئلة من الاصدقاء ومتابعي الموقع الناجح عن طريقة تحويل البروتوكول وانهم يجدون صعوبة في التحويل, لذلك بأذن الله بعد قراءة هذه المقالة ستجد الامر بسيط وسهل.

سأقوم بشرح كل خطوة بالتفصيل مرفق بالصور لتسهيل العملية على المبتدئين, وسأراعي من يستخدمون ووردبريس وبلوجر والمنتديات في بعض الخطوات التي بحاجة لتعديل داخلي على الموقع, ولنبدء الشرح على بركة الله.

(ترجمة حرفية) بحسب جوجل: أمان المستخدم هو الاهمية الاعلى لمحرك البحث, ففي السنوات السابقة عملنا بجهد كبير على الترويج للويب الآمن والتصفح الجيد للمستخدمين بدون خطر, خدمات جوجل مثل الجيميل وبحث جوجل واليوتوب اصبح لديها تواصل آمن مع المستخدمين, وبدءنا بشكل تدريجي باعطاء الصفحات التي تعمل ببروتوكول الأمان HTTPS دفعة اكبر في نتائج البحث في السنوات الاخيرة.

تصفح الانترنت يجب ان يكون آمن وخاص بين المستخدم وبين موقع الويب, ويجب ان لا تكون عرضة للخطر والتجسس والاختراق, ولهذا السبب اعتمدنا بروتوكول HTTPS كي لا تكون الضحية.

ولهذه الاسباب, سنعلن أنه سيتم تغيير خوارزميات الفهرسة لدينا لتعطي الصفحات التي تعمل ببروتوكول HTTPS أفضيلة أكبر, خاصة أننا بدءنا الزحف للصفحات HTTPS مثل صفحات HTTP, حتى لو كانت هذه الصفحة لا ترتبط بأي صفحة أخرى. (انتهت الترجمة)

شروط عمل بروتوكول HTTPS بشكل سليم

لنتفرض أنه لدينا صفحتين واحدة تعمل ببروتوكول HTTP وأخرى تعمل ببروتوكول HTTPS والصفحتين لهما نفس المحتوى ومن نفس الدومين, سنختار ارشفة HTTPS في البداية وذلك إذا:

- كانت لا تحوي على تبعيات ومواد غير آمنة.

- غير محجوبة عن الزحف من ملف robots.txt.

- لا تتم تحويل المستخدم من أو إلى صفحة HTTP غير آمنة.

- ان لا تحوي على وسم rel=canonical لصفحة HTTP.

- لا تحوي على وسم الميتا بعدم الزحف لهذه الصفحة “noindex robots”.

- قائمة الروابط في خريطة الموقع لا تحوي على صفحات تعود للHTTP.

- ملكية شهادة SSL/TLS.

فبعد تفضيل جوجل للصفحات التي تعمل ببروتوكول HTTPS كعامل ترتيب من عوامل قوقل, وجب علينا التحويل من HTTP الى HTTPS.

شرح الانتقال من HTTP الى HTTPS

في البداية وقبل كل شيء عليك شراء شهادة SSL وتخصيص IP لموقعك, ففي حال كانت لديك خبرة في ذلك فالامر بسيط, أم في حال كنت مبتدئ أذهب الى الأستضافة الخاصة بك, وأطلب منهم شهادة SSL فأغلب شركات الاستضافة لديها هذه الخدمة فهي ليست جديدة, وهم بدورهم سيقومون بشرائها وتركيبها على السيرفر.

في حال لم تكن هذه الخدمة متوفرة في شركة الاستضافة التابع لها انت, قم بشرائها بنفسك من أي شركة أخرى, أدخل الى جوجل وأبحث عن “ssl certificate buy”, ستجد الكثير من النتائج والشركات مهمة مثل Godaddy و name.

هناك عدة أنواع لشهادات SSL وذلك حسب المتطلبات والرغبة:

- DV – DOMAIN VALIDATION: وهي تضمن التأكد من هوية مالك النطاق – Domain.

- OV – ORGANIZATION VALIDATION: وهي تضمن التأكد من هوية مالك النطاق بالإضافة إلى الإتصال برقم الشركة للتأكد من وجودها.

- EV – Extended Validation: وهي صممت للحد من عمليات الإحتيال -Phishing وتضمن التأكد من وجود الشركة ومن الأوراق القانونية الخاصة بها وشكل الشركة القانوني وتشتهر بال Green bar.

حيث تكون شهادة SSL للدومين, ففي حال كنت تريدها لدومين واحد ستكون تكلفها رخيصة وبسيطة و”هذه التي سنستخدمها”, اما في حال كنت تريد الشهادة لأكثر من دومين ستكون مكلفة جداً “أكثر من 135$ سنوياً”, وفي حال كنت تريد الشهادة لـ”SUBDOMAINS” فهي الأعلى سعراً وستكون تقريباً بـ”270$”.

سنعمل على شهادة الدومين الواحد وستكون تكلفتها قليلة “18$” وهناك عروض أقل من ذلك بكثير “انت وحظك”.

اذا قامت شركة الاستضافة بشراءها وتفعليها لك سيكون هذا جيد, في حال لم تقم بذلك اتبع الخطوات بالتفصيل لتفعيل الشهادة بنفسك بعد شراءها:

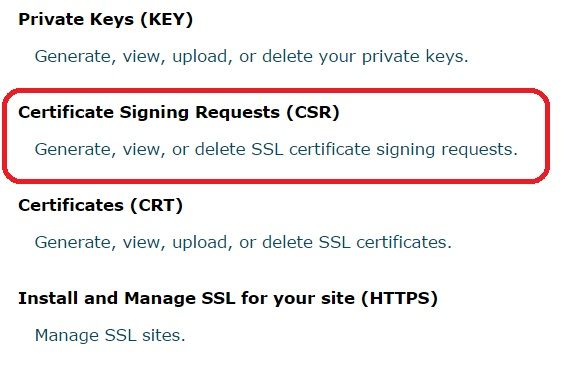

1-ادخل الى CPanel موقعك, أختر SSL/TLS Manager

2-بعد ذلك اختر Certificate Signing Requests (CSR) للتاكيد على شهادة SSL الخاصة بك.

3-قم بأدخال الدومين ثم أضغط على Generate.

4-سيقوم الآن بتوليد Encoded CSR ليظهر لك مباشرة.

5-ستنتقل الآن إلى صفحة “Digital Certificate order form” لتقوم بتعبئة البيانات, ستقوم بادخال Web Server وكود CSR الذي قمت بتوليده, ثم أضغط على Next.

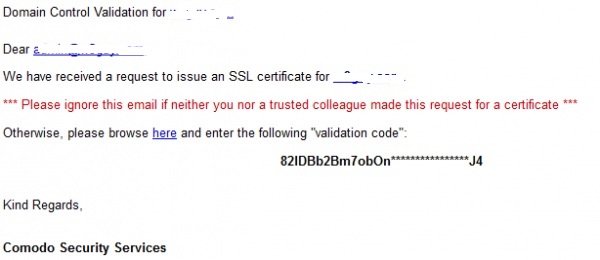

6-ستنتقل بعد ذلك الى صفحة لأدخال الايميل, لتصلك رسالة التفعيل بعد ذلك تحوي على كود التفعيل بكل بساطة.

بعد الانتهاء من اصدار الشهادة ستصلك رسالة على الايميل تؤكد ذلك, تحوي على ملف الشهادة بصيغة crt.

الآن عليك تنزيل شهادة SSL الى سيرفرك, مع تخصيص عنوان IP لموقعك خاص بالموقع, اطلب من الاستضافة تحديد IP محدد لموقعك “من الضروري طلب IP خاص”.

تنزيل شهادة SSL الى موقعك

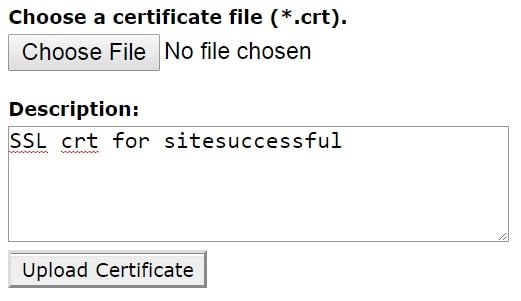

حصلت الآن على الشهادة توجه الى SSL/TLS Manager في السي بانل, ثم أختر Certificates كما في الصورة.

الآن أنزل إلى الأسفل عند Choose a certificate file واختر الملف “الشهادة” ثم أضغط على Upload certificate ليبدأ الرفع.

المرحلة الأخيرة, عد الى SSL/TLS Manager واختر Install and Manage SSL for your site

الان اختر الدومين الذي قمت بتنزيل الشهادة له, ثم اضغط على Autofill by domain , ثم أضغط على Install Certificate.

وبهكذا نكون انتهينا من تنزيل شهادة SSL الخاصة بالدومين على السيرفر, مع العلم ان كل الخطوات السابقة تقوم بها الاستضافة في حال طلب منها شراء شهادة SSL, ولكن في حال كانت الاستضافة ضعيفة او لا تقدم هذه الخدمة سيكون هذا الشرح شامل ووافي وكامل عن طريقة شراء الشهادة وتنزيلها الى السيرفر.

الآن سنقوم بتهئية الموقع لكي يعمل بنظام البروتوكول الجديد HTTPS, والامر نفسه في جميع المواقع, فعندما تدخل الى لوحة تحكم موقعك ستجد في الاعدادت العامة رابط الموقع, ستقوم انت بتغييره من http الى https فمثلاً في الوودربريس, أذهب الى لوحة التحكم>>الإعدادات>>عام

لاحظ كيف قمت بتغيير الرابط من http الى https, والأمر نفسه في أي منصة سواء كانت بلوجر أو منتدى, أدخل الى لوحة التحكم وقم بتغير الرابط.

ملاحظة: في المنتديات أدخل الى لوحة التحكم ثم أذهب الى خيارات المنتدى ثم “اسم الموقع / الوصلات / المراسلة و الاتصال” وقم بأضافة s الى الرابط ليصبح https://www.yourdomain.com

ملاحظة: في البلوجر أذهب الى لوحة التحكم ثم الأعدادت ثم أساسي, وقم بتغيير الرابط من http الى https.

لمستخدمي ووردبريس قم بتنزيل أضافة WP Force SSL , وستقوم بكل الخطوات المتبقية لوحدها, أما في حال كان لديك بلوجر أو منتدى, أستمر معنا في الشرح.

أدخل الى ملف .htaccess وقم بأضافة كود التحويل من http الى https, والكود هو:

| RewriteEngine on RewriteCond %{HTTP_HOST} ^yoursite.com [NC,OR] RewriteCond %{HTTP_HOST} ^www.yoursite.com [NC] RewriteRule ^(.*)$ https://www.yoursite.com/$1 [L,R=301,NC] |

قم بتغيير yoursite.com الى رابط موقعك في السطر الثاني والثالث والرابع, فالكود السابق سيقوم بتحويل الزائر من http الى https في جميع الصفحات.

الآن توجه الى ملف wp-config.php وقم بأضافة هذا الكود بداخله.

| define('FORCE_SSL_ADMIN', true); |

بهكذا نكون انتيهنا تحويل الدومين من http الى https بشكل كامل 100% وفي النهاية يجب الانتباه الى هذه الملاحظات:

- قم بحذف موقعك من ادوات مشرفي المواقع ثم قم باعادة أدخاله من جديد باضافة https الى الرابط.

- قم بتغيير الروابط الموجودة في الهيدر والفوتر والذي قمت بأدخالها يدوياً, لأن التعديل لن يشملها, لذلك عليك تعديل الروابط يدوياً بيدك باضافة https الى كل رابط.

- لا تنسى الروابط الداخلية بين جميع الصفحات “الربط الداخلي”, قم بالتعديل عليها كلها.

مبروك عليك الانتقال من http الى https, هذا الشرح تفصيلي بخطوات دقيقة ومُفصلة, اتمنى ان يكون الشرح بسيط وسهل, اخوكم أحمد فوزي